Mit TrueCrypt hatten wir uns schon das eine oder andere Mal auseinandergesetzt. Wir hatten das Programm im normalen Einsatz kennengelernt sowie den Einsatz von Containern und Hidden Volumes. Zu guter Letzt haben wir gezeigt, wie wir Keyfiles (Schlüsseldateien) verwenden. Nach langer Entwicklungszeit ist nun endlich die Version 5.0 veröffentlicht worden.

TrueCrypt bringt nun endlich das Feature mit, welches lang ersehnt wurde — die Verschlüsselung der Systempartition. Dabei kann gewählt werden, ob nur die Windows-Partition verschlüsselt werden soll oder die ganze Festplatte, sprich Windows (in der Regel c:\) sowie die sich ebenso auf der Festplatte befindenden restlichen Partitionen (z. B. d:\, e:\). Im nachfolgenden soll erklärt werden, wie man seine Systempartition verschlüsseln kann. Geschehen kann das Ganze am offenen Herzen — sprich, das System muss nicht neu aufgesetzt werden. Während man weiter arbeitet, kann im Hintergrund die Systempartition verschlüsselt werden.

Wir starten TrueCrypt und gehen per Menü zu System/Encrypt System Partition/Drive. Wir wählen nun Punkt 1 aus, damit nur die Systempartition verschlüsselt wird. Ich empfehle auf keinen Fall Encrypt the whole drive, weil es passieren kann, dass bereits verschlüsselte Partitionen, die auf der selben Festplatte wie die Systempartition liegen, zerschossen werden.

Im nächsten Fenster wähle ich Single-boot aus — wenn Ihr mehrere Betriebssysteme installiert habt, solltet Ihr dementsprechend Multi-boot auswählen.

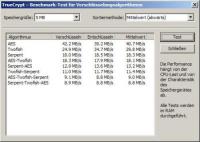

Es folgt ein Benchmark-Test. Während vielleicht bei (extern) angeschlossenen und verschlüsselten Festplatten die Geschwindigkeit nicht vorrangig ist, muss bei der Systempartition sehr wohl darauf geachtet werden. Mein System mag AES — so sei es.

Schon sollen wir das Kennwort eingeben — mindestens 20 Zeichen sollten es sein. Und auch hier der Hinweis: Passwort weg, Daten weg.

Nun bewegen wir ein wenig die Maus um den Zufall größtmöglich zu halten. Das kann ruhig ein wenig länger dauern, je mehr Ihr spielt, umso sicherer wird es.

Nach einem Klick auf Weiter, erscheinen die generierten Schlüssel. Ihr könnt nun den Vorgang wiederholen, falls sie nicht gefallen oder zum nächsten Schritt übergehen.

Im nächsten Schritt fordert TrueCrypt uns auf, eine Rettungs-CD zu erstellen. Dieser Schritt kann nicht übersprungen werden. Ihr solltet also eine leere CD bereithalten und einen Brenner Euer Eigen nennen.

Ich mache ja Alles, was man mir sagt.

Nero Express verrichtet brav seinen Dienst bei mir.

Die CD ins andere Laufwerk geschoben, überprüft und schon ist auch dieser Punkt erledigt — und man hat die Sicherheit, eine kleine Rettungsmöglichkeit in Hinterhand zu haben, falls etwas schief läuft.

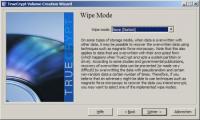

Im nächsten Schritt wählen wir den Wipe Mode aus. Hier sollte nicht, wie im Bild zu sehen, None (fastest), ausgewählt werden. Dateien, die beim Verschlüsseln einfach nur verschoben werden, lassen sich leicht per Recovery-Tool wiederherstellen. Also ruhig mehrfach die verschobene, gelöschte Datei überschreiben lassen.

Nun folgt ein kleiner Test, bevor TrueCrypt mit der Verschlüsselung beginnt — wir werden schließlich aufgefordert, das System neu zu starten.

Und sehe da — Windows wird vorerst nicht gestartet. Erst wird das Passwort verlangt.

Sobald Windows dann gestartet ist, meldet sich TrueCrypt und freut sich.

Dann beginnt auch schon die Verschlüsselung und wir können uns für rund 1,5 Stunden zurücklehnen.

Und schließlich die Erfolgsmeldung.

Und jedes Mal, wenn wir nun Windows starten, wird das Passwort verlangt — ohne kommt man nichts ins System, ohne ist die Systempartition verschlüsselt. Man ist sicher vor neugierigen Blicken.

Ich schau mir mal die Tage an, wie die Festplatte unter DesktopBSD ausschaut — da hab ich mir neulich die (Live-) DVD runtergeladen. Viel Spaß Euch mit TrueCrypt.

—

TrueCrypt-Anleitung: Container und Hidden Volume

TrueCrypt-Anleitung: Verwendung von Keyfiles (Schlüsseldateien)

TrueCrypt 5 auf dem Mac und wie man es benutzt

Quelle: http://www.fixmbr.de/truecrypt-anleitung-verschlsselung-der-systempartit...

Sprachdateien gibt es hier:

Sprachdateien gibt es hier: http://www.truecrypt.org/localizations

Verschlüsselt chatten

Verschlüsseltes Chatten mit Pidgin und OTR unter Windows (für Anfänger)

schwachstelle

Die größte Schwachstelle solcher Programme, die mit on-the Fly verschlüsselung arbeiten sind imemrnoch Cold-Boot Attacken. Dabeio geht es darum, dass die Daten im RAM auch nach dem herunterfahren des Rechners noch ausgelesen werden können. WEnn man jetzt zum BEIspiel ne HAusdurchsuchung hat und die Bullen entsprechendes Wissen haben ist es in der Regel leider kein Problem die Daten, die noch unverschlüsselt im Ram gespeicher sind auszulesen. Man kann aber davon ausegehen, dass die Bullen in der Regel keine Ahnung haben wie sowas funktioniert oder das es überhaupt funktioniert sowie nciht die nötigen Menschen die sowas machen könnten. Von daher ist es auf jeden Fall wichtig gerade Sachen im legalen Grenzbereich NUR VERSCHLÜSSELT zu machen. Vollverschlüsselung der Partition ist da die beste Möglichkeit. Aber auch sonstige Politische Sachen sind verschlüsselt sicherer. Man muss den Bullen ja nciht gleich alles auf dem Präsentiertellen hinhalten nur weils legal ist.

Wie man sich vor Cold-Boot attacken schützen kann weiß ich auch nciht. Falls jemand da mehr Ahnung hat, kann er das hier ja posten.

RAM

Im RAM sind die Daten (hier relevant, Passwörter). Diese werden 2-3 Minuten nach dem Kaltstart (Cold Boot) mit einem rudimentären Betriebssystem das wenig RAM verbraucht gestartet. Dadurch könnten Passwörter rekonstruirt werden. In der Praxis ist dies jedoch ein unwahrscheinlich Szenario: Wird der Rechner beschlagnahmt, ist er in der Regel ausgeschaltet oder gerade ausgeschaltet worden(ansonsten hat man eh verloren). Im BIOS lässt sich meist der "Quick Start" auschalten: Der RAM wird getestet und mit Daten beschrieben und die Daten sind ein für allemal weg.

Oi!

Quelle: https://www.privacy-cd.org/de/features-mainmenu-35/cold-boot-angriffe

bla

Ist denn eigentlich ein Fall (internationale) bekannt, wo es den Bullen gelungen wäre ein mit True Crypt verschlüsseltets System zu knacken? Zumindest so, dass sie es auch als Beweis in den Prozess einfließen lassen konnten?

Ich vermute mal, das die Sicherheitsdienste in Zukunft, oder vielleicht jetzt schon, eher auf Monitoring setzten werden, also das auslesen und überwachen im laufenden Betrieb. Tja, Internet - Fluch und Segen...

bla

ja, mehrere methoden sind bekannt!

einfach im http://blog.fefe.de/ mehrere jahre zurück gehen.

bei gelegenheit fasse ich das mal in einem vortrag zusammen.

Version 7.0a

Es gibt inzwischen schon Version 7.0a, also 5.0 ist mehr als veraltet.